- Users:普通用户权限,是系统中最安全的权限(因为分配给该组的默认权限不允许成员修改操作系统的设置或用户资料)。

- Administrator:管理员权限,可以利用Windows的机制将自己提升为System权限,以便操作SAM文件等。

- System:系统权限,可以对SAM等敏感文件进行读取,往往需要将Administrator权限提升到System权限才可以对散列值进行Dump操作。

- TrustedInstaller:Windows中的最高权限,对系统文件,即使拥有System权限也无法修改,只有拥有TrustedInstaller权限才可以修改系统文件。

当我们权限较低的时候,我们就可以通过权限提升来提权,在提权前需要对目标主机信息收集,查看可以利用那些提权方法。

Windows 快速找到提权EXP

该工具可以将系统中已经安装的补丁程序与微软漏洞数据库进行比较,并可以识别可能导致权限提升的漏洞,而其只需要的只有目标系统的信息。

下载地址:https://github.com/GDSSecurity/Windows-Exploit-Suggester

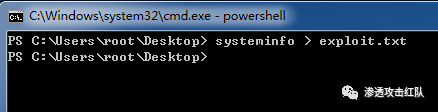

首先在目标主机上运行命令:

systeminfo > exploit.txt

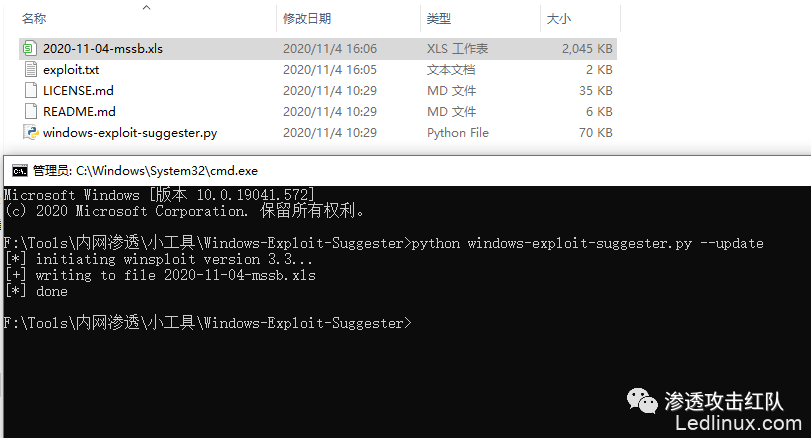

接下来我们从微软官方网站自动下载安全公告数据库,下载的文件会自动在当前目录下以Excel电子表格的形式保存:

python windows-exploit-suggester.py --update

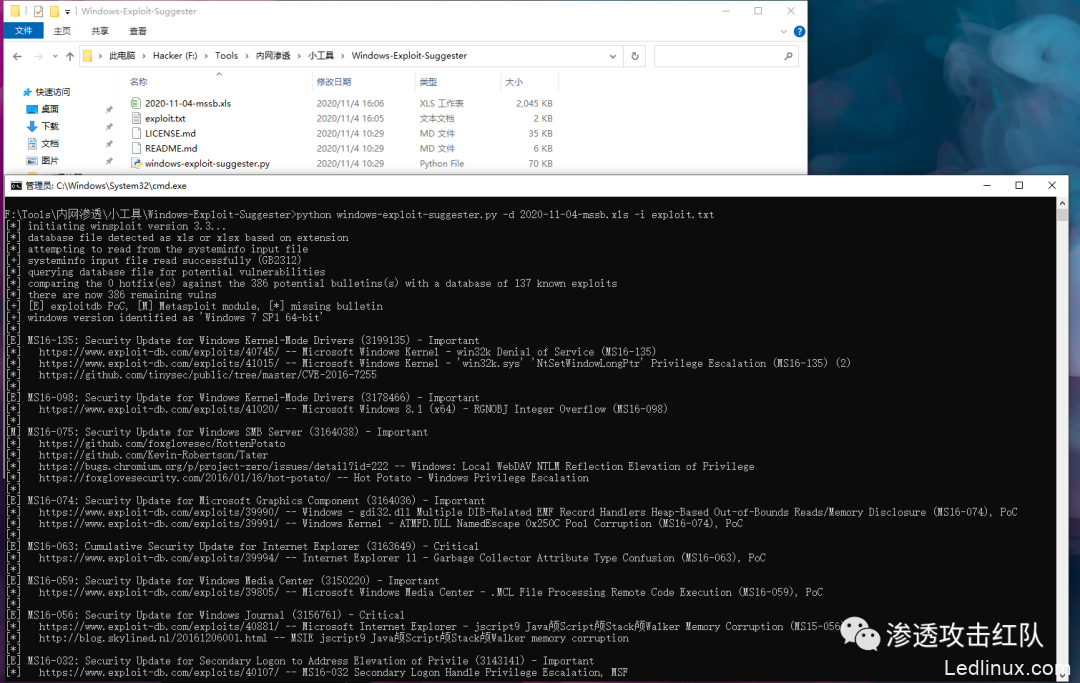

然后使用 Windows-Exploit-Suggester 工具进行检查系统中存在未修复的漏洞:

python windows-exploit-suggester.py -d 2020-11-04-mssb.xls -i exploit.txt

如果报错的话是因为没有安装 xlrd 模块:

pip install xlrd --upgrade

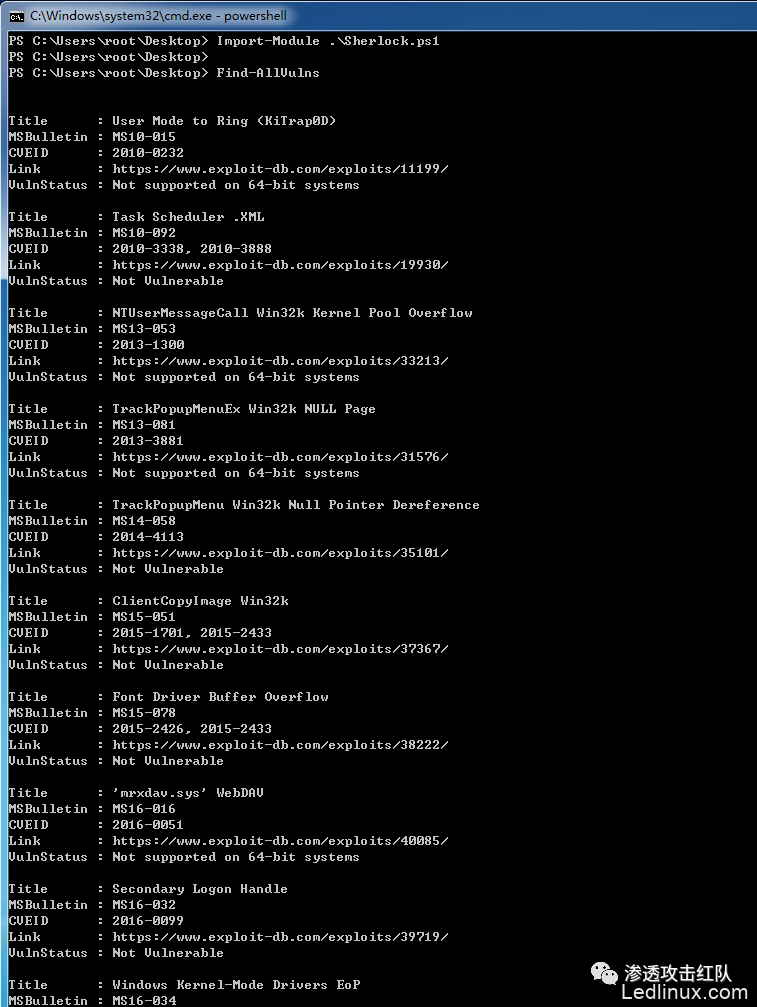

通过 Powershell 中的 Sherlock 脚本,可以快速查找可能用于本地权限提升的漏洞。

下载地址:https://github.com/rasta-mouse/Sherlock

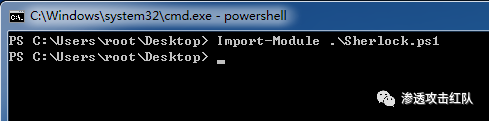

首先在目标系统 Powershell 环境导入 Sherlock 脚本:

Import-Module .\Sherlock.ps1

之后就可以调用 Powershell 脚本,搜索所有未安装的补丁的漏洞:

Find-AllVulns

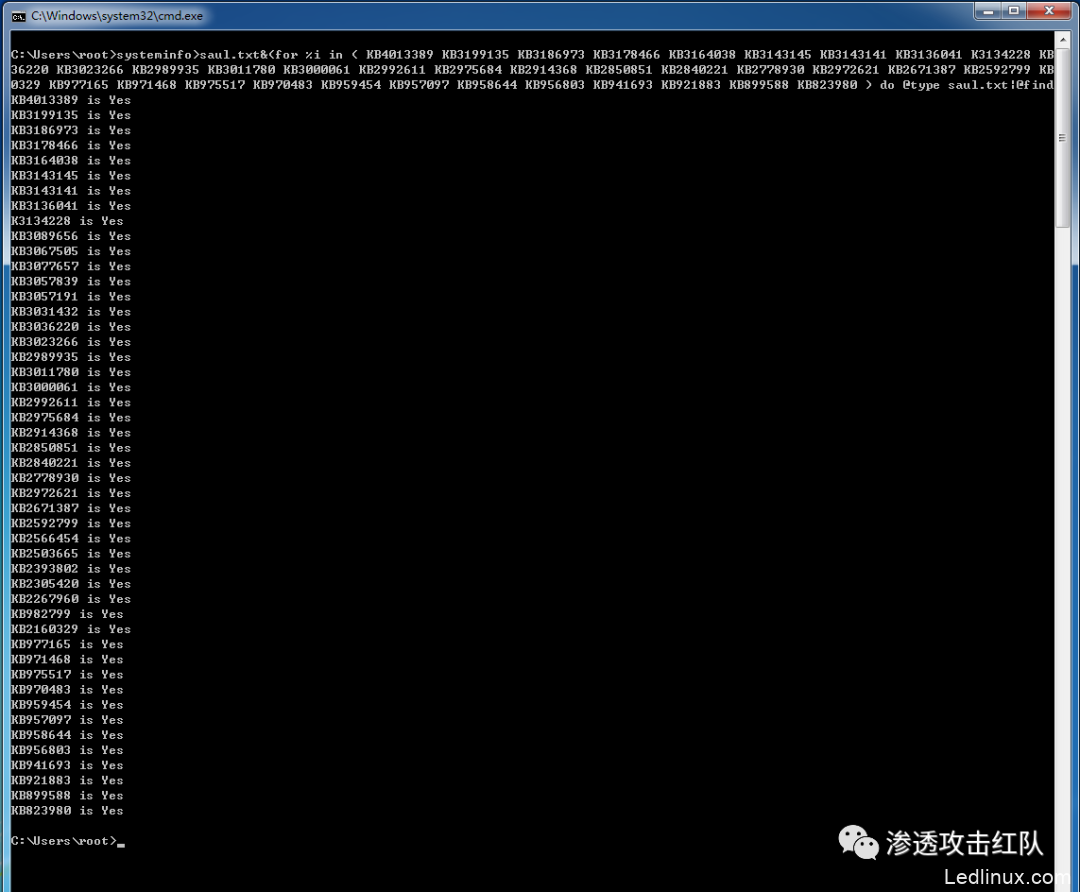

systeminfo>saul.txt&(for %i in ( KB4013389 KB3199135 KB3186973 KB3178466 KB3164038 KB3143145 KB3143141 KB3136041 K3134228 KB3089656 KB3067505 KB3077657 KB3057839 KB3057191 KB3031432 KB3036220 KB3023266 KB2989935 KB3011780 KB3000061 KB2992611 KB2975684 KB2914368 KB2850851 KB2840221 KB2778930 KB2972621 KB2671387 KB2592799 KB2566454 KB2503665 KB2393802 KB2305420 KB2267960 KB982799 KB2160329 KB977165 KB971468 KB975517 KB970483 KB959454 KB957097 KB958644 KB956803 KB941693 KB921883 KB899588 KB823980 ) do @type saul.txt|@find /i "%i"|| @echo %i is Yes)&del /f /q /a saul.txt

从上图得知,有很多补丁没有打,那么就可以根据这些补丁号来选择对应的EXP。

参考文章:

http://www.saulgoodman.cn/RedTeaming-4.html