最近发现一些单位的服务器感染勒索病毒,然后通过共享文件夹等方式方法继续传播感染及局域网中的其他服务器,导致这些服务器上重要的文件都被加密,给单位造成重大的损失,带来比较严重的后果。

经过分析,勒索病毒一般是通过但不限于RDP或其他漏洞感染,通过共享文件夹传播。为了减少感染勒索病毒的风险,建议以下几点。

(1)不在服务器上访问外网。如果有必要,设置防火墙策略,禁止服务器访问外网。如果服务器需要安装最新的补丁,可以配置内部的WSUS升级服务器,让服务器从内部的WSUS服务器更新。

(2)服务器卸载不必要的软件,只安装需要的服务,关闭或禁用不必要的服务。不使用的服务不安装。例如只用FTP服务器时则不要安装IIS服务。

(3)不在服务器上安装不必要的软件,例如第三方的输入法和下载等工具软件。一些输入法例如搜狗输入法,一些常用软件例如快压、WinRAR等工具可能带有广告插件,当服务器能连接外网时可能会在服务器上弹出广告,这些广告有的来源不可控,可能有一定的风险。不在服务器上下载软件和视频,例如安装迅雷等软件在服务器上下载资源。

(4)在服务器日常管理或维护时,在控制台登录或者通过远程登录时,使用普通权限用户账户登录。如果需要特权操作用到Administrator账户时,使用Run AS方式再以管理员账户执行指定的程序。如果服务器需要通过远程桌面服务远程登录,将远程登录账户设置为具体的帐户,但也不建议设置为管理员权限的账户。需要管理的时候,实现二次认证。

(5)修改默认的管理员账户Administrator的名称,但不要删除Administrator账户。管理员账户密码定期修改。

(6)禁止Windows操作系统系统自动登录到桌面。需要有些服务器需要自动登录然后执行指定的批处理,则在自动登录之后,设置屏保超时时间,设置1分钟超时并锁定屏幕。

(7)对于非Active Directory服务器、Exchange服务器、文件共享服务器,关闭IPC共享。关闭139端口(Netbios服务)和445等端口。

(8)关闭Windows自动播放功能。在服务器上使用U盘时,使用资源管理器在左侧打开,不要双击打开U盘。

下面一一介绍。

1 在防火墙只开放必要的端口

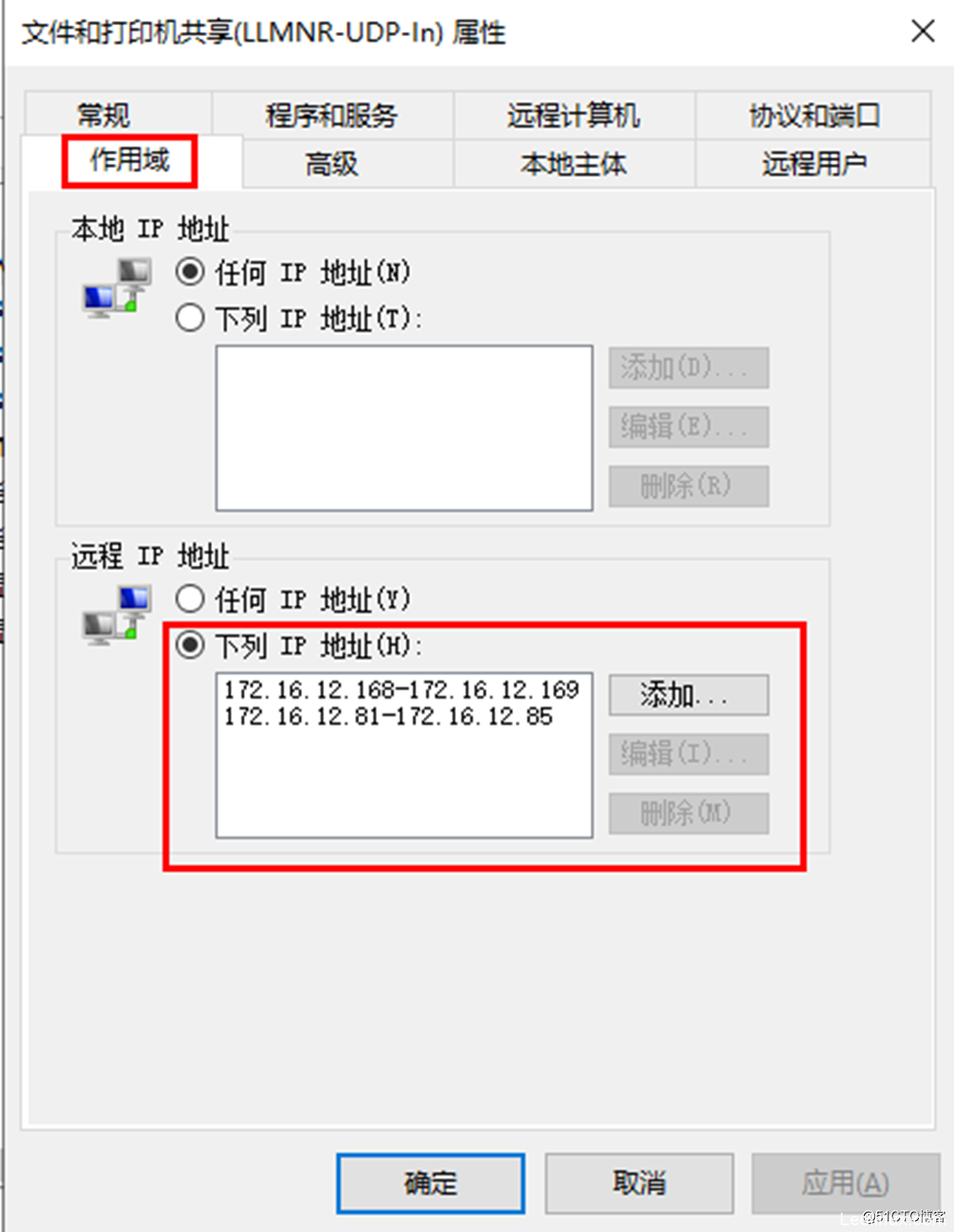

对于OA、ERP、网站等对外提供服务的服务器只开放必要的端口,其他不需要的端口一律关闭。在OA、ERP等对外提供的服务器上,启用操作系统自带的防火墙,并且只开放应用程序端口,例如OA、ERP服务端口。同时在防火墙上创建拒绝策略,禁止文件和打印共享服务的入站连接、出站连接。如果该服务器需要远程管理,例如RDP或SSH,需要在操作系统防火墙入站规则中对远程客户端IP地址进行限制,只允许指定的IP地址连接,如图1所示。

图1 添加允许的IP地址段

2 远程管理堡垒机策略

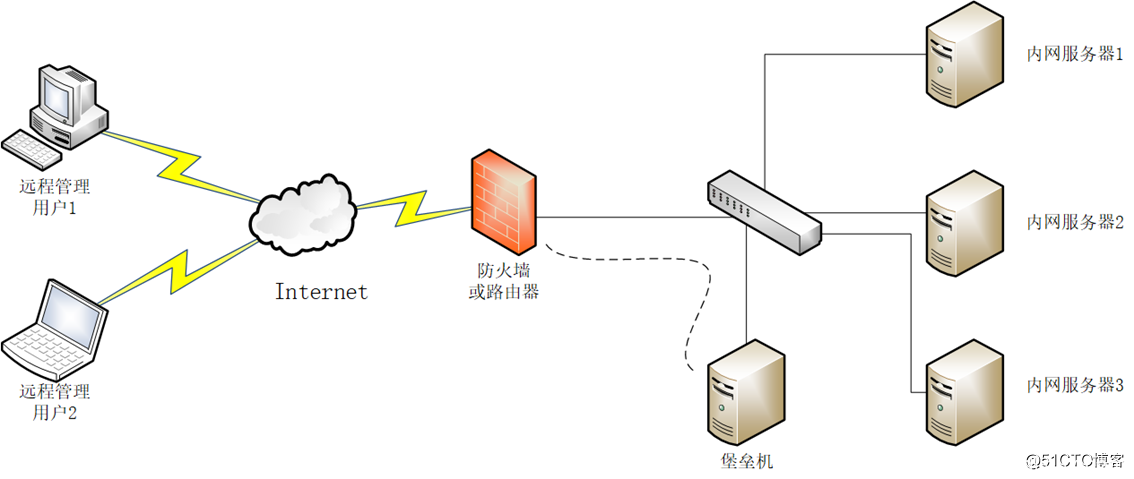

如果通过Internet,以远程管理的方式登录到内网服务器,一般有一台用于“中转”的服务器,这台服务器起到了堡垒机或跳板机的作用(如图2所示)。对于这台中转管理的服务器,应该设置在单独的网段,与其他业务服务器不在同一个网段。对于这台远程管理的服务器,同样启用操作系统防火墙,在防火墙设置中,配置以下规则。

(1)禁止这台服务器以共享文件文件夹的方式,访问其他的服务器。

(2)在出站规则中,只允许使用RDP或SSH登录其他的服务器。

(3)如果条件允许,可以使用身份防火墙。

(4)在登录到这台服务器时,建议使用普通权限的账户登录。

图2 堡垒机

3 备份服务器的管理。

对所有的重要数据进行备份,最好是定期做离线备份。出了问题,备份就是用来救命的东西。备份服务器管理策略建议:

(1)进入策略:不建议通过远程方式管理备份服务器,尤其是不建议使用远程桌面、SSH方式登录服务器,这台服务器也不对外提供共享文件夹服务。建议在控制台登录。

(2)对外访问策略:只允许备份服务器(例如服务器A)访问需要被备份的服务器,例如vCenter、ESXi主机和Hyper-V主机。如果要备份物理服务器(例如服务器B),也只允许备份服务器A访问物理服务器B,不允许B访问A。

(3)定期检查,检查备份是否工作,备份是否成功。对于备份服务器,最长的间隔时间不超过1周。

4 做好重要服务器系统与数据备份

不管多好的安全产品、多好的安全制度,总是有漏洞。在企业网络中增加安全产品、减少安全漏洞但无法绝对的避免病毒感染,此时备份就是最后一道安全的保证。

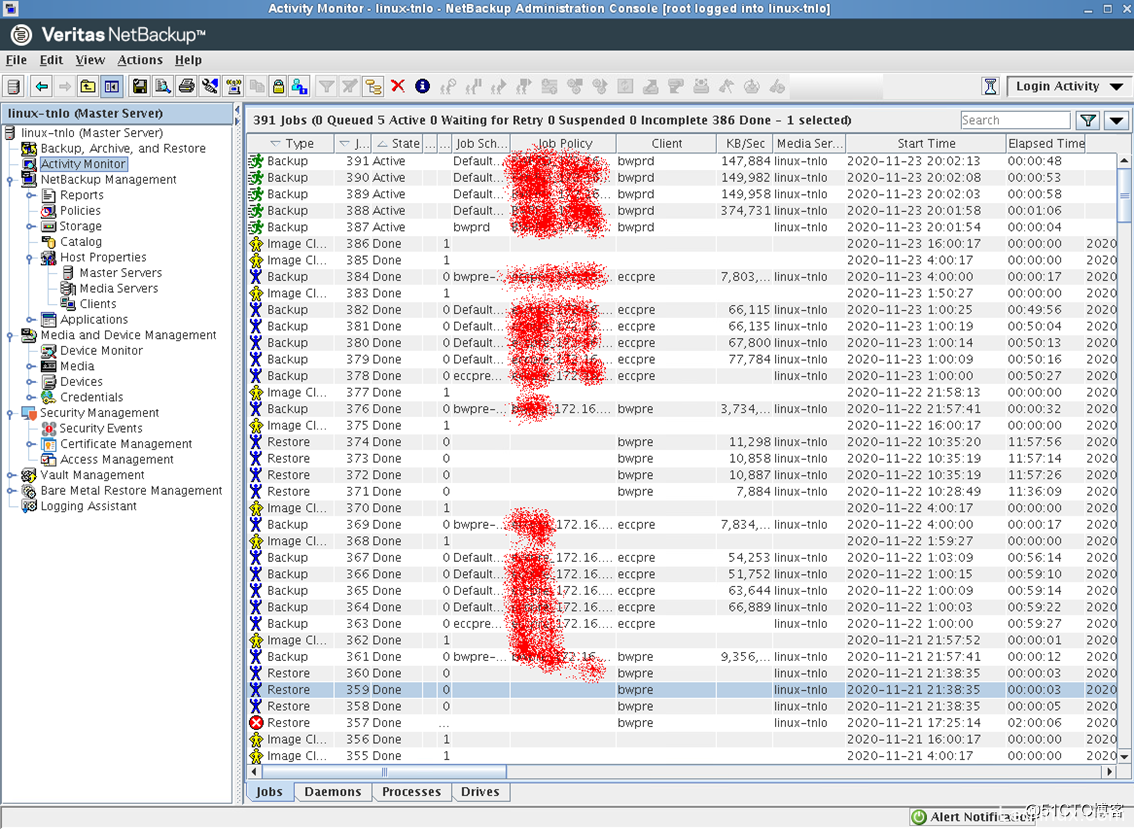

对于企业重要的服务器做好系统与数据的备份。要避免备份服务器感染病毒。做好对备份数据的保存和二次备份。如果备份系统与其他服务器一同感染病毒并且数据被加密,此时备份的数据也失去了备份的意义。如果网络中服务器是Windows操作系统比较多,建议使用运行在非Windows操作系统中的备份软件,例如可以使用Linux版本的NBU备份软件,如图3所示。

图3 NBU备份软件

如果所用的备份软件只有Windows版本,例如Veeam,但可以将备份存储库保存在Linux操作系统中。Veeam备份软件安装在Windows操作系统,但备份保存在Linux操作系统。

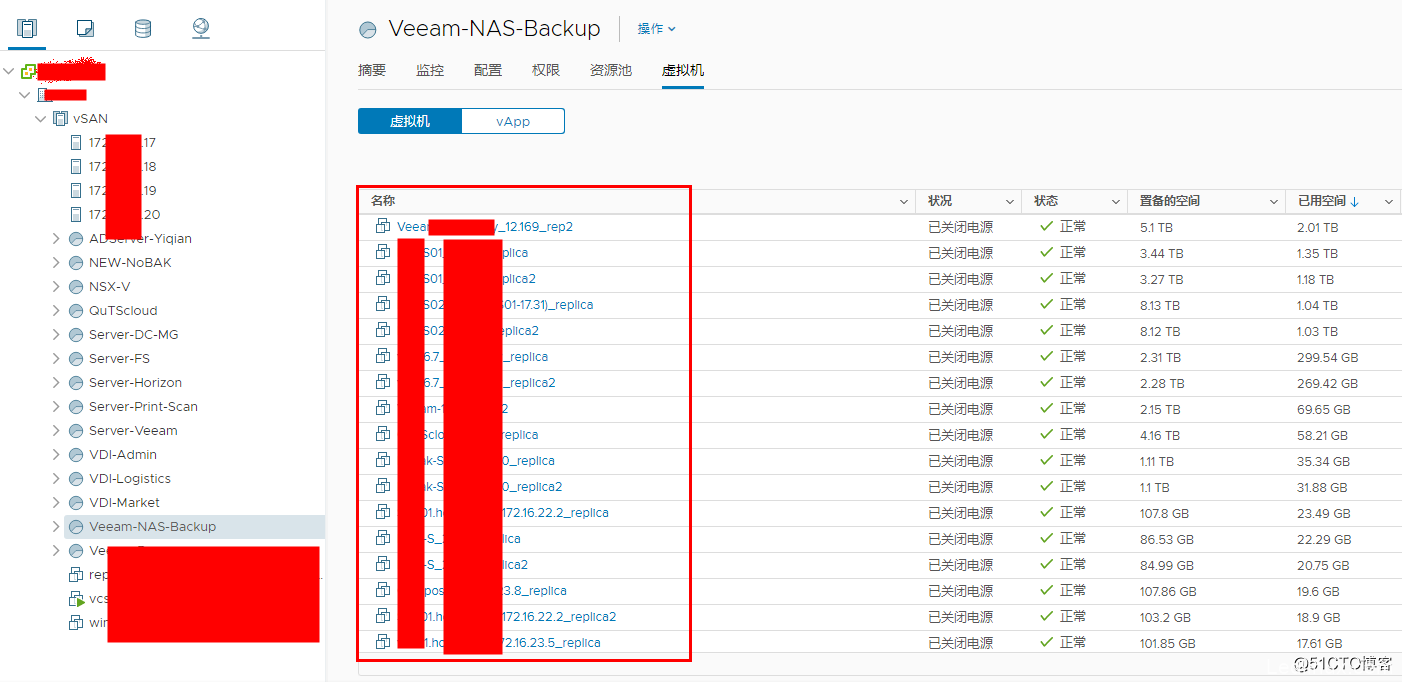

考虑现在大多数的服务器都已经运行在虚拟机中,可以使用备份一体机、备份软件对整个虚拟机进行备份或者复制,将虚拟机整体备份或复制到另外的存储。如果虚拟机感染病毒,可以通过备份或复制的虚拟机进行恢复,如图4和图5所示。

图4 复制的虚拟机

图5 复制后虚拟机快照

在有条件的时候,可以将备份数据上传到公有云,并启用版本控制功能。

5 Windows防火墙禁止文件和打印共享端口

对于Windows操作系统,在防火墙上配置入站与出站规则,禁止使用文件和打印共享服务。主要步骤如下。

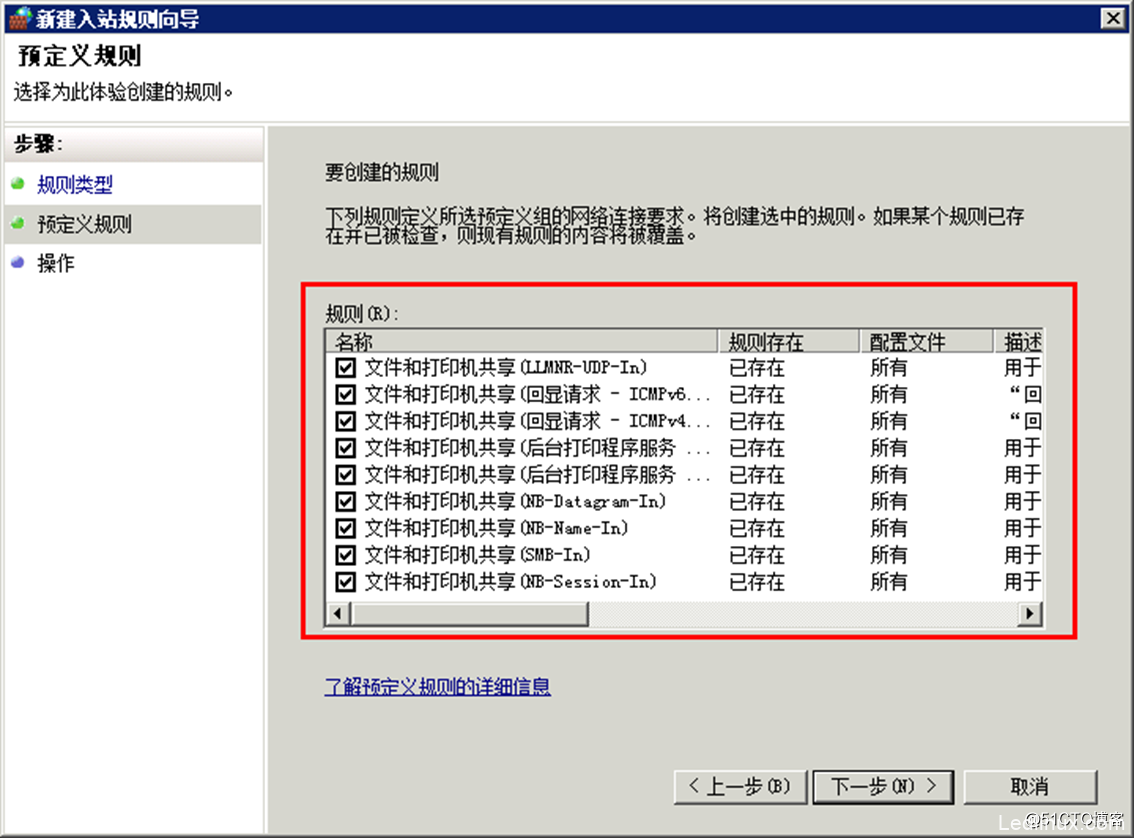

(1)在“管理工具”中选择“高级安全Windows防火墙”,在“入站规则”中用鼠标右键单击,在弹出的对话框中选择“新建规则”,在“规则类型”对话框中的“预定义”下拉列表中选择“文件和打印机共享”,在“预定义规则”对话框中选择所有规则,如图6所示。

图6 选中所有规则

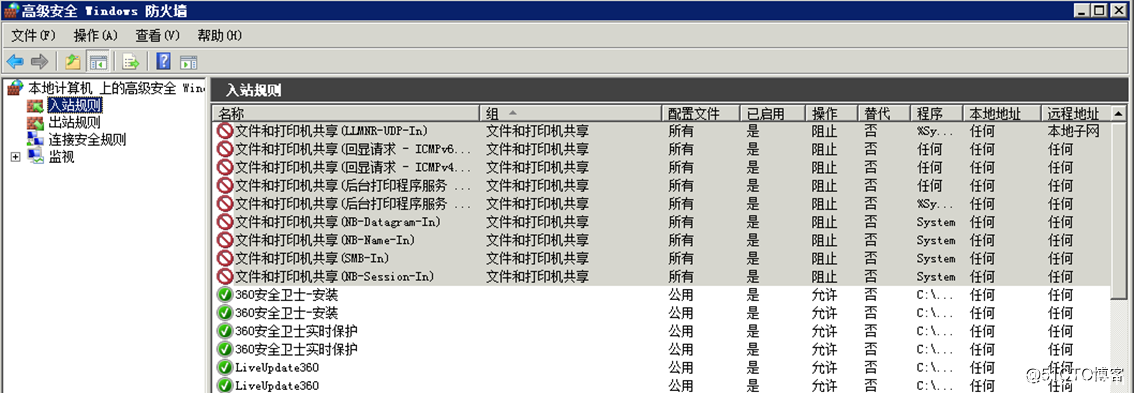

(2)在“操作”对话框中选择“阻止连接”,配置之后如图7所示。

图7 创建之后

然后创建出站规则,步骤如下。

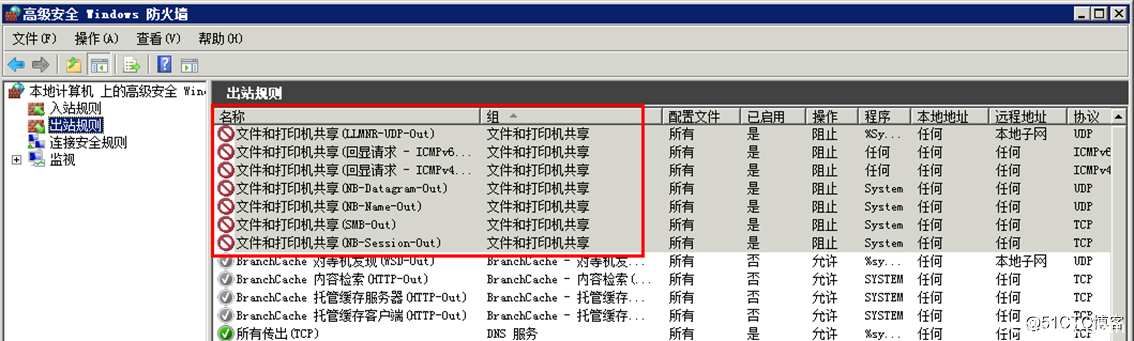

(3)在“出站规则”中用鼠标右键单击,在弹出的对话框中选择“新建规则”,在“规则类型”对话框中的“预定义”下拉列表中选择“文件和打印机共享”,在“预定义规则”对话框中选择所有规则,在“操作”对话框中选择“阻止连接”,配置之后如图8所示。

图8 创建之后

6 修改远程桌面服务端口

远程桌面默认端口是TCP的3389,建议修改此端口,例如将TCP的3389修改为30020,主要步骤如下。

(1)运行 regedit 进入注册表编辑器,修改以下两处

\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp,右击PortNumber,选择修改,默认端口为3389,修改为 30020

(2)修改第二处,进入

\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp,同上,设置为同样的端口:30020

(3)修改防火墙配置,开启入站,允许TCP的30020。

(4)然后重新启动服务器。

7 使用普通用户远程登录服务器

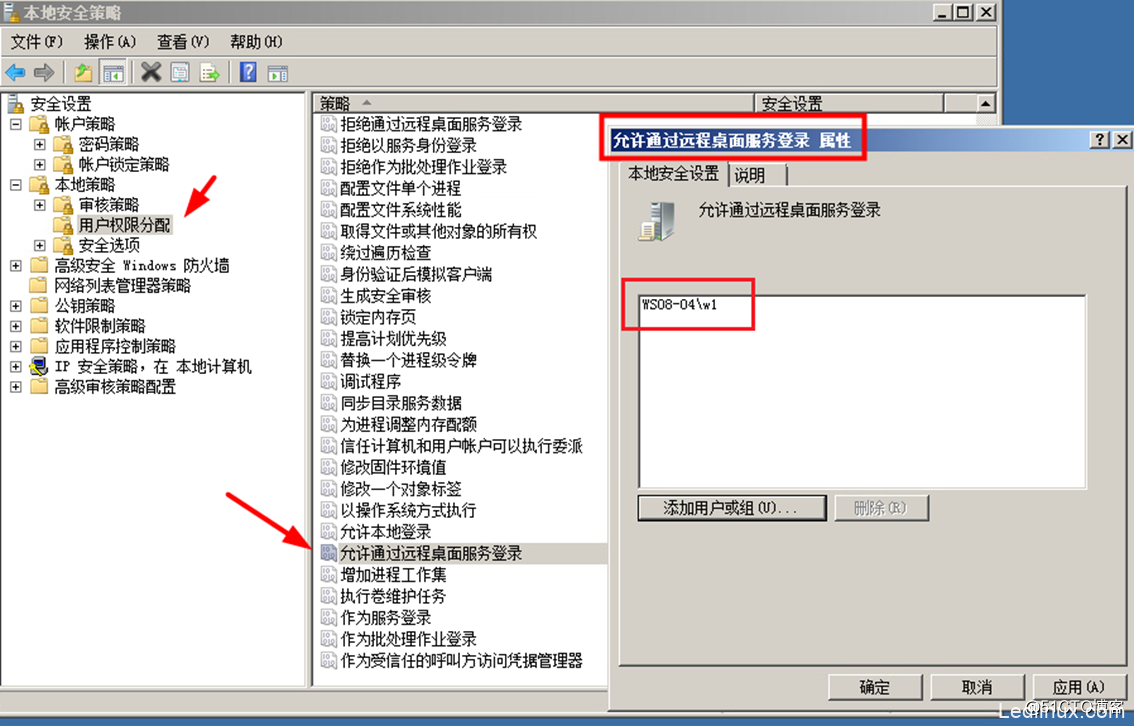

在默认情况下,Windows 操作系统允许administrators和Remote Desktop Users用户组的账户使用远程桌面方式登录,可以修改服务器本地安全策略,在“安全设置→本地策略→用户权限分配”中,修改“允许通过远程桌面服务登录”,删除administrators和Remote Desktop Users用户组,添加指定用户登录,例如指定一个普通权限账户(例如w1),只允许这个普通账户登录,如图9所示。

图9 只允许指定用户登录

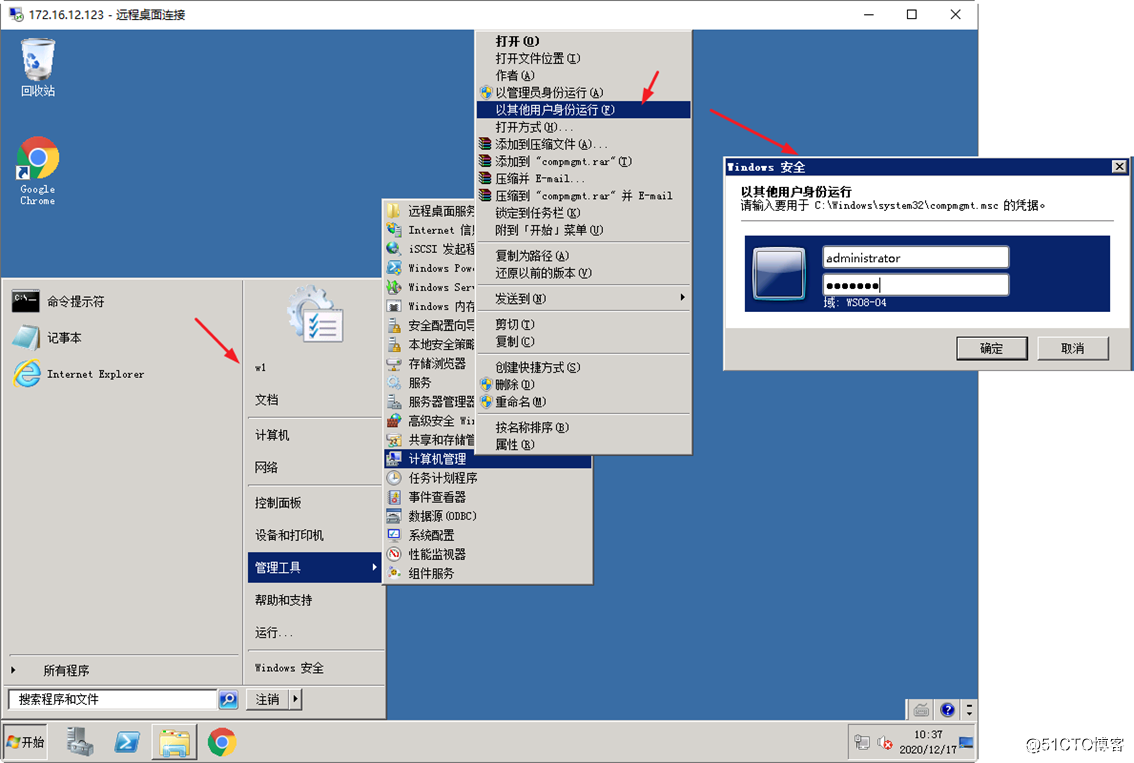

使用普通用户w1登录之后可以检查服务器的状态,也可以使用此服务器为堡垒机,继续登录其他的服务器。如果要以本地管理员权限在当前登录的这台计算机进行操作,可以按住Shift键,用鼠标右键单击要执行的程序,选择“以其他用户身份运行”,在弹出的“Windows安全”对话框中输入管理员账户和密码,将以本地管理员的权限执行该程序。如图10所示

图10 以其他用户身份运行