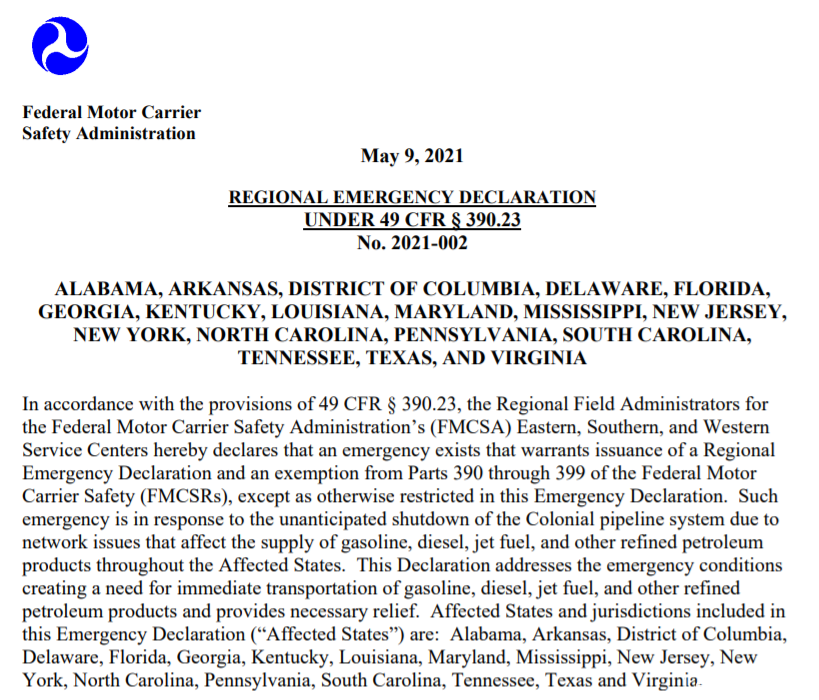

2021年5月9日,美国交通部下属的联邦汽车运输安全管理局发布了一份区域紧急状态声明。根据美国交通运输部称,临时给予受影响的 17 个州和华盛顿特区的汽油、柴油、航空燃料和其他成品油的临时运输豁免,以使有关燃料可以通过公路运输,从而减轻Colonial Pipeline输油管道持续关闭的影响。

东部的阿拉巴马州,阿肯色州,哥伦比亚特区,特拉华州,佛罗里达州,乔治亚州,肯塔基州,路易斯安那州,马里兰州,密西西比州,新泽西州,纽约州,北卡罗莱纳州,宾夕法尼亚州,南卡罗来纳州,田纳西州,德克萨斯州和弗吉尼亚州均受影响。

鉴于事件在美国影响范围较大,奇安信威胁情报中心对该安全事件进行复盘研究,并对研判结果进行展示。

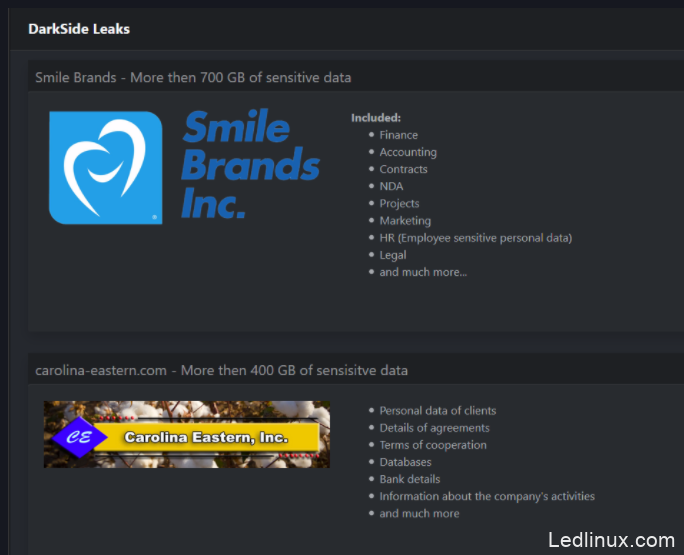

当获取到文件服务器上的权限后,该组织会将公司的数据通过Privatlab和mega网盘进行手动上传,在一些活动中,DarkSide会将数据传到他们的CDN服务器上。随后该组织会加密目标公司的文件,并将部分信息上传至其暗网博客,并声称若不交付赎金,将公布目标公司的敏感数据。

该组织使用的勒索软件除了会进行常规的加密文件的操作外,还会连接并发送受害者信息到攻击者的命令控制服务器(C2),这可能是攻击者记录受害者具体信息的一种方法,方便在日后作为入侵证据上传至攻击者博客。

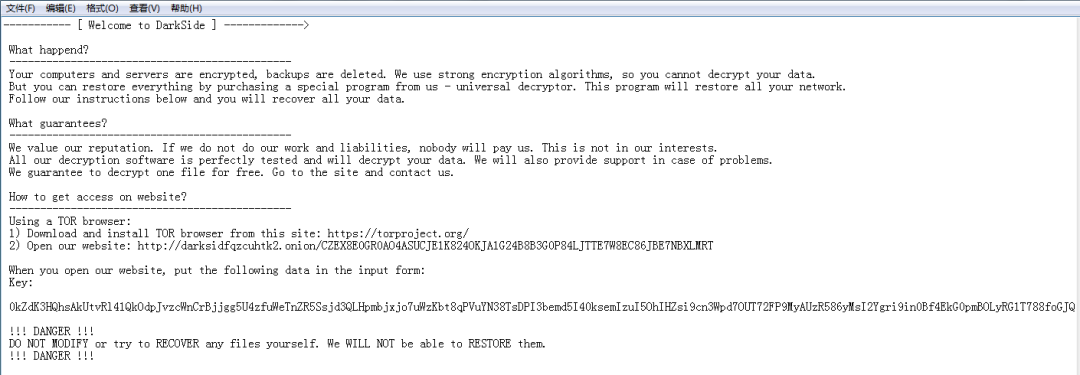

在发送受害者信息后,DarkSide勒索软件会清空回收站、删除卷影副本、停止对应服务和进程,并加密本地磁盘和共享文件夹,并于最后释放勒索信。

后续操作主要围绕获取域控权限而进行,其中使用内网渗透工具包括advanced_ip_scanner.exe、psexec、Mimikatz。

而根据奇安信威胁情报中心监测发现,DarkSide组织在2021年1月份一笔勒索软件的交易中便获45个比特币,约合人民币1700多万元,如此巨额的收益可想而知,未来针对性勒索攻击还会愈加猖狂,针对的目标公司体量也会愈来愈大。

目前,DarkSide组织的恶意软件以及网络资产已可以被奇安信全线产品进行检测。

securebestapp20.com

temisleyes.com

9d418ecc0f3bf45029263b0944236884

f00aded4c16c0e8c3b5adfc23d19c609

222792d2e75782516d653d5cccfcf33b

f9fc1a1a95d5723c140c2a8effc93722

cfcfb68901ffe513e9f0d76b17d02f96

1. 及时修复系统漏洞,做好日常安全运维。

2. 采用高强度密码,杜绝弱口令,增加勒索病毒入侵难度。

3. 定期备份重要资料,建议使用单独的文件服务器对备份文件进行隔离存储。

4. 加强安全配置提高安全基线,建议企业内网中关闭不必要的网络端口,降低横向移动的风险,如3389、445、139、135等不用的高危端口等。

5. 关闭不必要的文件共享,禁用对共享文件夹的匿名访问。

6. 提高员工安全意识,不要点击来源不明的邮件,不要从不明网站下载软件。

7. 选择技术能力强的杀毒软件,在终端和服务器上部署专业杀毒软件以便在勒索病毒攻击愈演愈烈的情况下免受伤害。

8. 对没有联网需求服务器的访问进行权限控制,防止外网服务器被入侵后作为跳板进行横向移动

http://chuongdong.com/reverse%20engineering/2021/05/06/DarksideRansomware/

https://apnews.com/article/europe-hacking-government-and-politics-technology-business-333e47df702f755f8922274389b7e920