Diffie-Hellman算法是Whitefield Diffie和Martin Hellman在1976年 ..

Category : 不只有命令

导言 首先,我知道关于缓冲区溢出和二进制代码漏洞利用的教程已经是汗牛充栋了,但是,我仍然决定写这篇文章,为何呢 ..

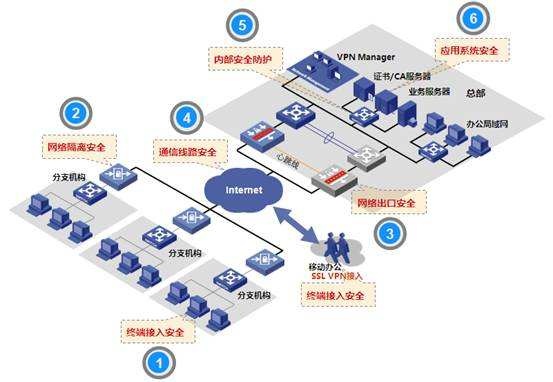

一、L2TP L2TP(Layer Two Tunneling Protocol,第二层通道协议)是VPN(虚 ..

序列密码就是对密文进行逐一的加密或者解密 和分组密码比起来,分组密码是一组一组加密,序列密码就是逐个加密 序列 ..

分组密码是每次只能处理特定长度的一块数据的算法,每块都是一个分组,分组的比特数就称为分组长度,但是当加密的内容 ..

Kerberos是一种身份验证协议,它作为一种可信任的第三方认证服务,通过使用对称加密技术为客户端/服务器应用 ..

一 什么是DH密钥交换 DH密钥交换是1976年由Diffie和Hellman共同发明的一种算法。使用这种算法 ..

防御APT攻击,和增强一个企业的信息安全程度是一致的。信息安全的整体思想其实就在对抗APT。下面都是杂谈。 ( ..

一、什么是可信计算 可信并不等同于安全,但它是安全的基础,因为安全方案、策略只有运行在未被篡改的环境下才能进一 ..

沈院士的可信计算3.0和他提的旧可信计算并没有本质区别,仍旧是两大主要特征:双系统体系架构以及主动免疫机制。而 ..

防火墙、IDS、IPS的区别 简介:前面三篇文章,针对防火墙、IDS、IPS做了详细介绍,具体内容这里不再赘述 ..

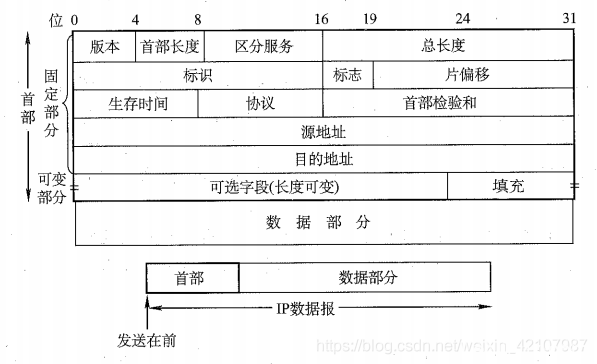

泪滴攻击利用在TCP/IP协议栈实现中信任IP碎片中的包的标题头所包含的信息来实现自己的攻击。 IP分段含有指 ..

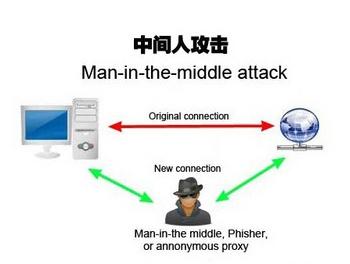

重放攻击 又称为(ReplayAttacks)又称重播攻击、回放攻击或新鲜性攻击(FreshnessAttac ..

对称加密算法(也叫共享密钥) 类型 定义:发送接收使用相同的对称密钥 密钥 长度 分组长度 循环次数 安全性 ..