第一章:信息搜集

渗透的本质是信息搜集,而信息搜集整理为后续的情报跟进提供了强大的保证。

—-Micropoor

主机发现

Nmap官网:https://nmap.org/

下载方式有很多种,大家可以自行下载!接下来我本人就用KALI自带的Nmap环境进行演示!

Nmap下的几种扫描模式:

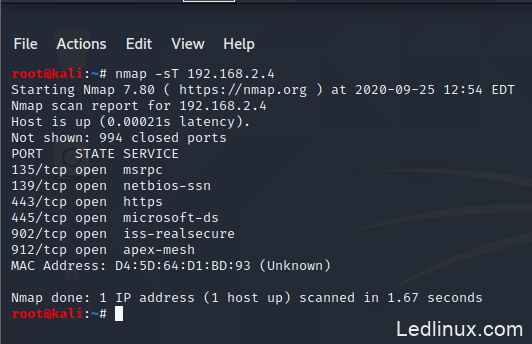

一:TCP扫描:

扫描流程:

1. 发送SYN

2. 回复ACK则是LISTEN,回复RST则CLOSED

3. 回复ACK

扫描参数:nmap -sT

特点:容易被察觉

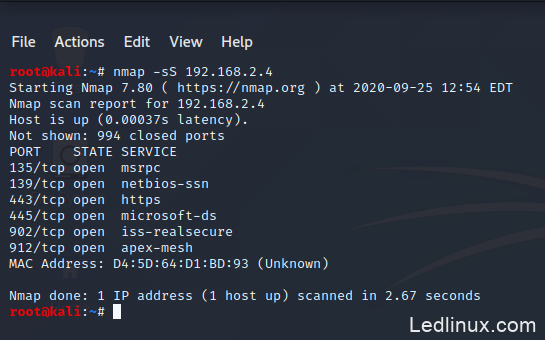

二:SYN半开放扫描:

扫描流程:

1. 发送SYN

2. 回复ACK+SYN 则LISTEN

3. 回复RST 则CLOSED

4. 不回复 则过滤了

扫描参数:nmap -sS

特点:应用程序没有日志、容易被发现

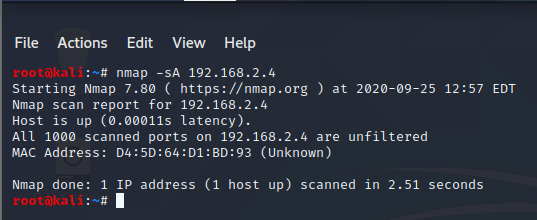

三:ACK扫描(探测主机是否存活):

扫描流程:

1. 发送ACK

2. LISTEN端口回复RST

3. CLOSED端口丢弃

扫描参数:nmap -sA

特点:速度快

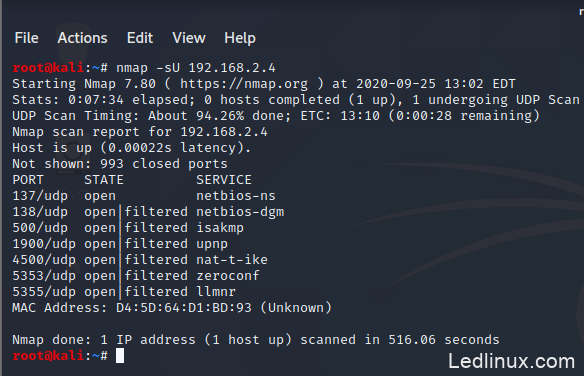

四:UDP扫描:

扫描流程:

1. 发送UDP包

2. 返回ICMP_PORT_UNREACH为关闭,否则打开

扫描参数:nmap -sU

特点:速度慢不可靠、对方有可能会禁用UDP

常见的扫描方案:

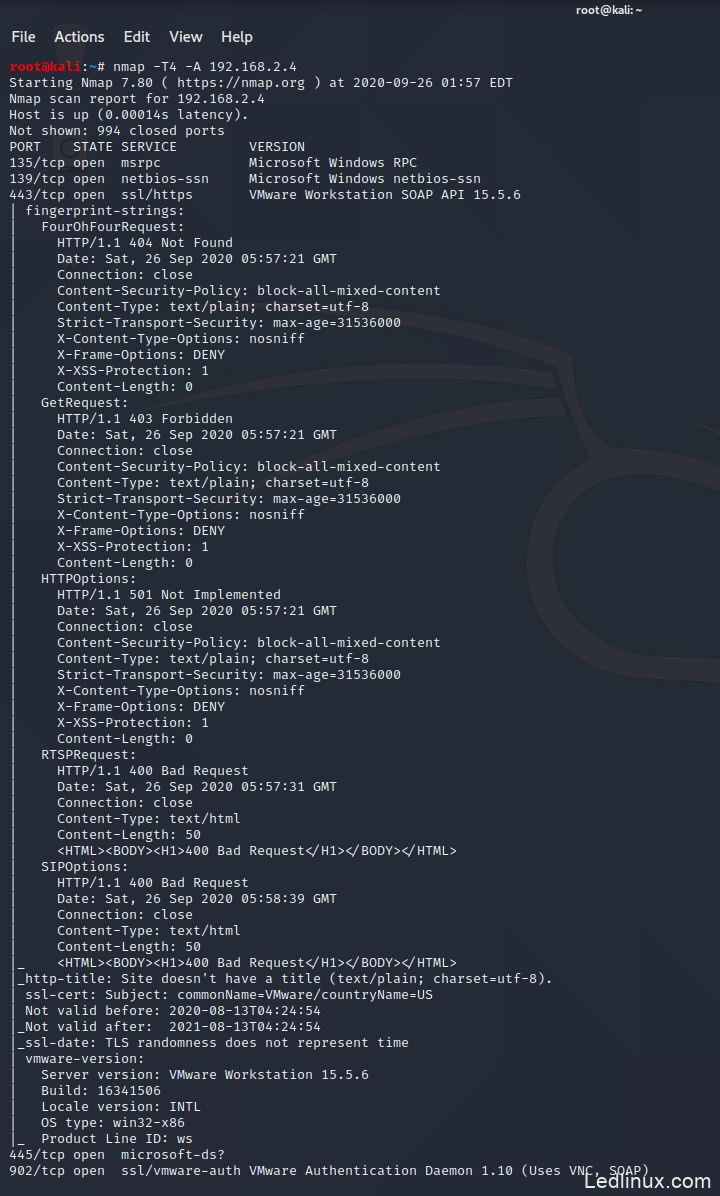

一:扫描1-10000的端口、详细信息(操作系统、版本…):

nmap -T4 -A 目标

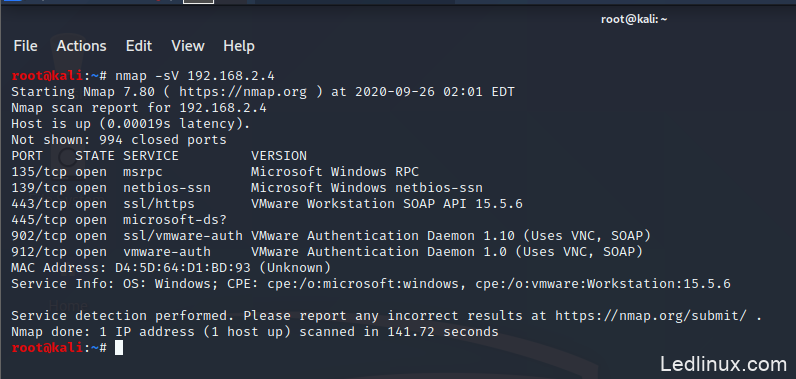

二:版本探测:

nmap -sV 目标

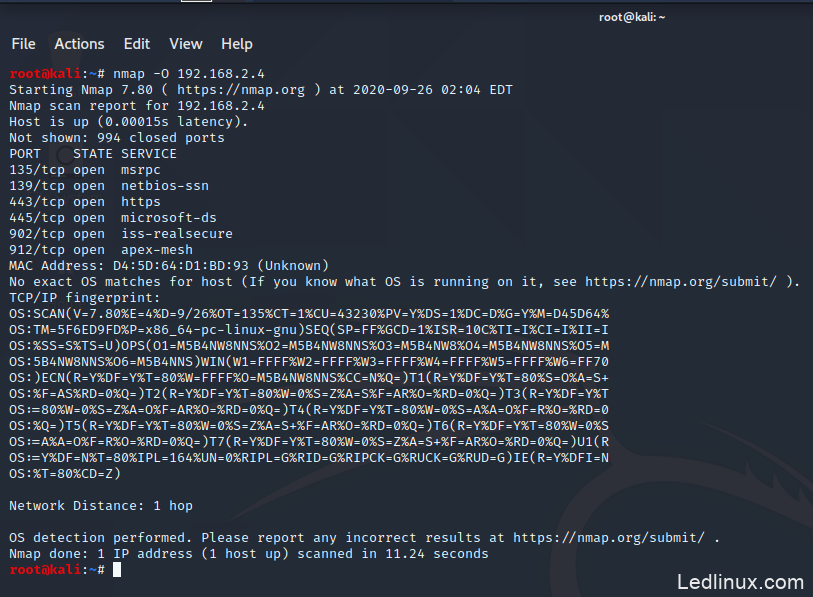

三:操作系统探测:

nmap -O 目标

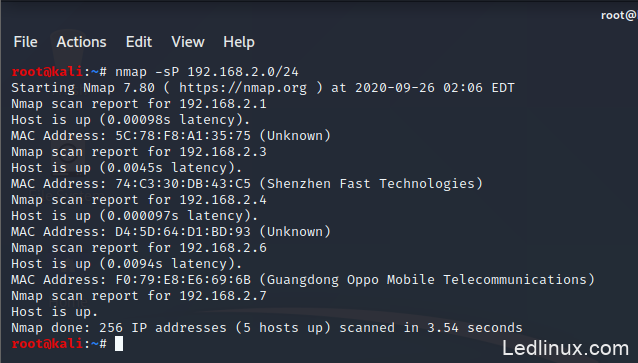

四:扫描内网主机存活:

nmap -sP 目标

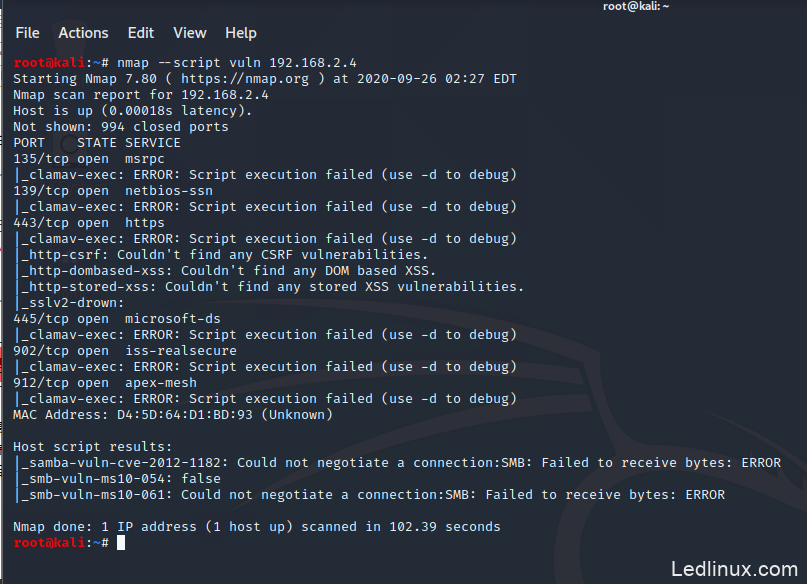

五:扫描常见的漏洞:

nmap –script vuln 目标

参考文章:

https://blog.csdn.net/qq_29277155/article/details/50977143

http://www.nmap.com.cn/doc/manual.shtm#7

https://nmap.org/man/zh/